navegar como anónimo es igual a tor

Uclic y tu identidad se desvanece. Tu conexión pasa a ser americana, francesa o indonesia. Enhorabuena: eres anónimo.

Así funciona Tor, un programa que hace que tu conexión se vuelva anónima. Personas de todo el mundo lo emplean a diario para evitar ser identificadas por gobiernos demasiado entrometidos o por sus fuerzas de seguridad.

Pero no hace falta ser perseguido por la CIA y la NSA para tener motivos para usar Tor. Es una herramienta que todos pueden usar a diario para hacer que obtener una navegación anónima y a prueba de rastreo.

¿Qué es Tor?

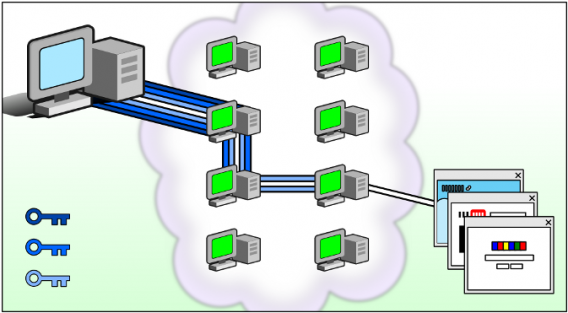

Tor es una aplicación que toma los datos que entran y salen a través de tu conexión a Internet y los hace pasar a través de un circuito de servidores repartidos por todo el mundo. Eso consigue que tu tráfico se vuelva totalmente anónimo.

La red de Tor, en la que cualquiera puede participar como nodo voluntario, consta de más de 4.000 máquinas repartidas por decenas de países de todo el mundo. Esta cantidad de nodos garantiza anonimato y conectividad para los usuarios de Tor.

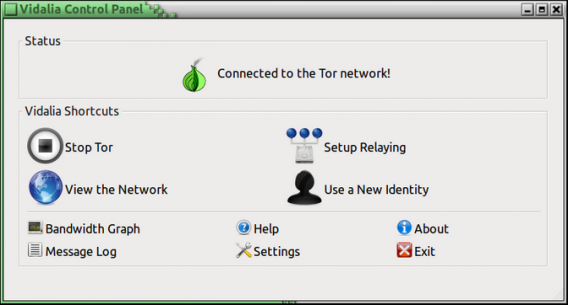

El panel de control Vidalia para Tor, disponible para Windows, Mac y Linux

El panel de control Vidalia para Tor, disponible para Windows, Mac y Linux

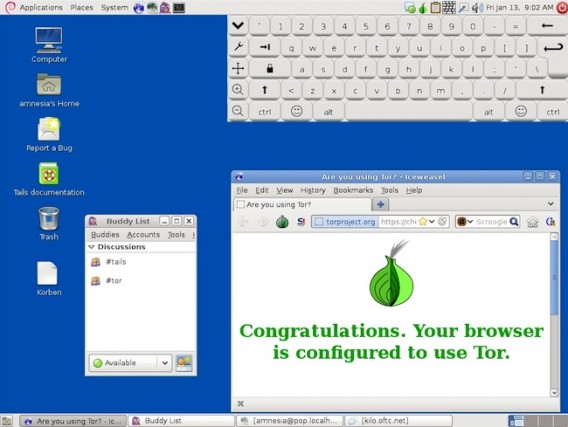

Para facilitar su uso, Tor se distribuye con Vidalia, una utilidad que permite iniciar, parar y controlar el funcionamiento de Tor. Existe una app similar para teléfonos Android llamadaOrbot, e incluso una distribución Linux que usa exclusivamente Tor.

La distribución Linux Tails, que fuerza el uso de Tor en todas sus aplicaciones

La distribución Linux Tails, que fuerza el uso de Tor en todas sus aplicaciones

¿Qué significa Tor?

Tor no hace referencia al dios nórdico del trueno, sino que es un acrónimo paraThe Onion Router, el “enrutador cebolla”. La referencia se debe a la estructura de la red usada por Tor, que consiste en varias capas de cifrado que protegen los datos.

Tor no hace referencia al dios nórdico del trueno, sino que es un acrónimo paraThe Onion Router, el “enrutador cebolla”. La referencia se debe a la estructura de la red usada por Tor, que consiste en varias capas de cifrado que protegen los datos.

El proyecto Onion Router fue financiado originalmente por el gobierno de los Estados Unidos, y se desarrolló en los laboratorios de investigación de la marina de los EEUU. A día de hoy, Tor recibe financiación de diversas fuentes, como empresas y ONGs.

¿Para qué se usa Tor?

Tor se usa cuando se desea impedir que una actividad en Internet se pueda relacionar con la persona que la lleva a cabo. Tor crea anonimato en la red. Este anonimato puede ser aprovechado para las finalidades más diversas.

Grupos descentralizados como Anonymous usan regularmente Tor

Grupos descentralizados como Anonymous usan regularmente Tor

Un uso ético de Tor es el que defienden instituciones como la EFF, que promociona Tor como una herramienta que protege a quien lucha por los derechos civiles en regímenes totalitarios, ya sean periodistas, informadores o disidentes políticos.

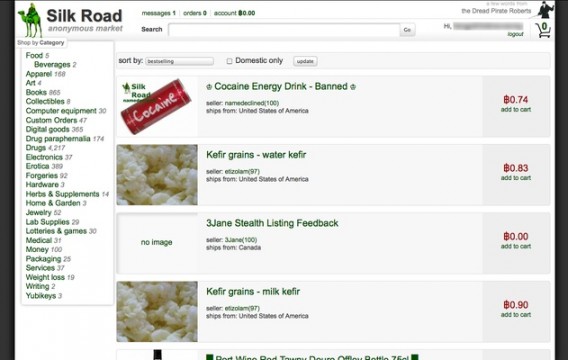

Silk Road, una página de comercio electrónico donde los usuarios pagan con bitcoins

Pero la sombra que Tor ofrece también es usada para fines más turbios, como la compra-venta de moneda virtual (Bitcoin), la distribución de contenidos ilegales, el comercio ilegal, el espionaje y la comunicación entre grupos criminales.

¿Qué es la "Deep Web"?

Un uso poco conocido de Tor es el acceso anónimo a la Internet profunda (Deep Webo Darknet), una parte de la Red poco conocida, inaccesible desde los buscadores como Google, y que hospeda contenidos de legalidad a menudo cuestionable.

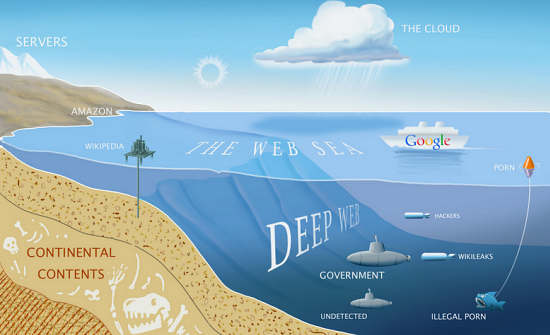

Un iceberg es una buena metáfora del Internet visible vs. Internet invisible (fuente)

Un iceberg es una buena metáfora del Internet visible vs. Internet invisible (fuente)

De por sí, “Deep Web” no implica ilegalidad. Se define como profunda u oscura a toda aquella fracción de Internet que, por su “profundidad” en la estructura de los sitios web, o bien por su inaccesibilidad, resulta desconocida para los buscadores.

La Internet profunda como fondo de un gran océano (fuente)

La Internet profunda como fondo de un gran océano (fuente)

La relación de Tor con la Internet profunda es la misma que con el resto de Internet, pero puesto que la Deep Web es también el escondrijo favorito de grupos que se mueven al margen de la ley, Tor es una herramienta imprescindible para navegar allí.

¿Cómo funciona Tor?

Cuando te conectas a un sitio web, tu ordenador o móvil intenta conectarse directamente a esa máquina por la ruta más directa. Es una cuestión de eficiencia, de velocidad.

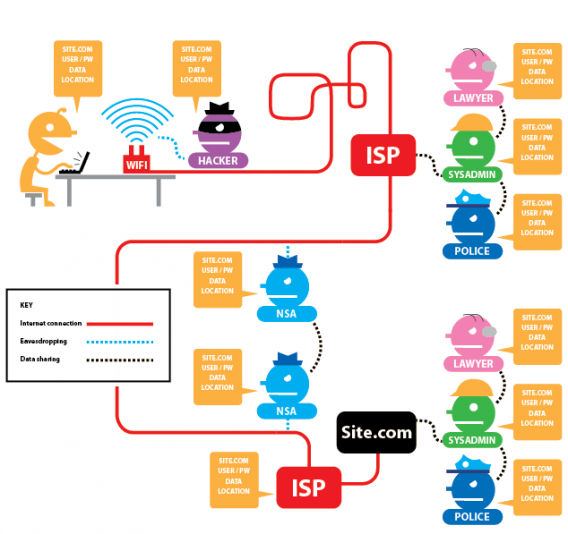

Una conexión directa puede ser víctima de escuchas en multitud de puntos (fuente)

Una conexión directa puede ser víctima de escuchas en multitud de puntos (fuente)

Lo que ocurre es que tu red, identificada por una dirección IP, consta entonces como el punto de partida de las comunicaciones. Y ese número puede ser usado en tu contra.

Cuando usas Tor, esa línea entre tu PC y el servidor remoto se rompe. La conexión va pasando por una serie de nodos secretos que cifran los datos que envías y recibes.

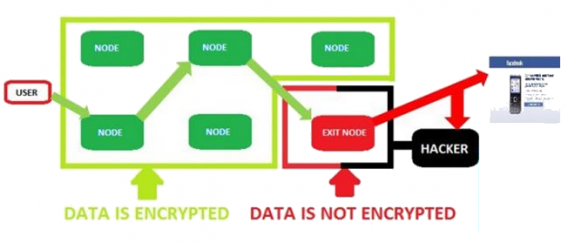

Los datos salen envueltos en capas de cifrado. Al salir de la ruta, los datos están en claro

Los datos salen envueltos en capas de cifrado. Al salir de la ruta, los datos están en claro

Al llegar al nodo de salida, la información se descifra para que llegue al destinatario y puedas ser usada. En ese momento, los datos pierden toda su protección.

¿Por qué Tor es tan lento?

Como comentan los autores de Tor en la página oficial, hay muchas razones por las que Tor es más lento que una conexión normal. La primera tiene que ver con el diseño de la red Tor: el tráfico va saltando de un nodo a otro, y las demoras se suman.

Conforme la red Tor reciba más ayuda por parte de voluntarios y más dinero de patrocinadores, la cantidad y velocidad de los nodos mejorará la velocidad general del servicio. Pero no esperes grandes velocidades; es el precio a pagar por el anonimato.

¿Es Tor seguro?

Cuando se usa correctamente, Tor garantiza el anonimato, pero no la privacidad. Si alguien está escuchando el tráfico en el punto de salida, puede leer la información.

Un hacker situado en el nodo de salida puede capturar los datos (fuente)

Otro punto débil de Tor son los plugins. Flash, por ejemplo, invalida el anonimato de Tor, ya que ignora la configuración de conexión y almacena sus propias cookies.

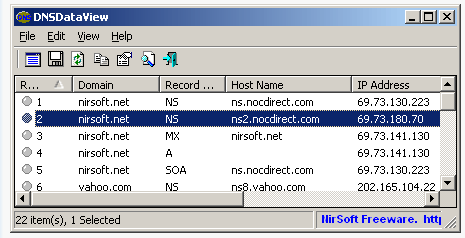

En general, el uso de Tor con aplicaciones inseguras echa a perder el anonimato. Eso incluye servicios externos, como las DNS. Por suerte, Tor trabaja en solucionar esto.

Las peticiones DNS pueden usarse para saber a qué páginas has conectado

Las peticiones DNS pueden usarse para saber a qué páginas has conectado

¿Cómo se puede hacer Tor más seguro?

Para aumentar la seguridad de Tor, es recomendable hacer lo siguiente:

- Navegar sin plugins ni JavaScript activados

- Usar siempre ser el protocolo HTTPS al navegar

- Si la información enviada es confidencial, cifrarla aparte

Una combinación bastante segura es usar Tor con un túnel VPN como HotSpot Shield, lo que añade una capa extra de cifrado. Pero hay que hacerlo correctamente.

¿Hay alternativas a Tor?

Existen alternativas a Tor a la hora de navegar con garantías de anonimato. Las más conocidas son las siguientes:

- JAP (Java Anon Proxy o JonDon), un sistema de proxy seguros

- I2P, un software que crea una red totalmente cifrada y privada

- Freenet, una de las muchas redes anónimas en circulación

- Proxys como TunnelBear, Freegate o PaperBus

- Túneles VPN como HotSpot Shield o UltraSurf

Aviso: ten cuidado con lo que haces

Ninguna herramienta es infalible. Para un atacante con recursos es posible burlar las defensas de anonimato de Tor e identificar a quien está detrás de la maraña de nodos. Tor mejora tu anonimato, pero no te hace invisible, ni tampoco impune.

¿Has usado alguna vez Tor?

1 comentario

HCM -